Une réponse intégrée et automatisée aux risques de sécurité.

Éliminez rapidement les vulnérabilités en automatisant les tâches manuelles afin d'accélérer l'analyse, la planification et l'exécution des corrections.

- Dressez une liste des choses à faire pour traiter la question des risques en fonction de la politique et de l'impact métier

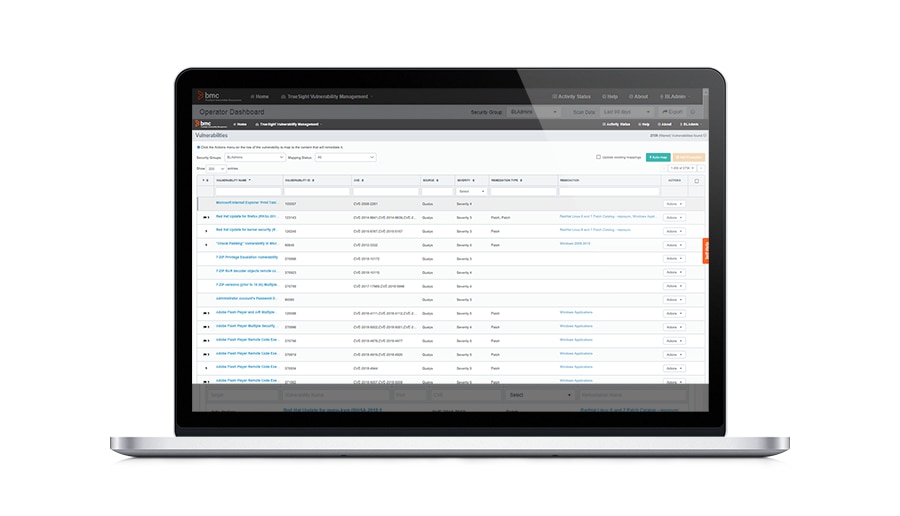

- Automatisez le processus laborieux de mise en correspondance des vulnérabilités identifiées et des corrections nécessaires

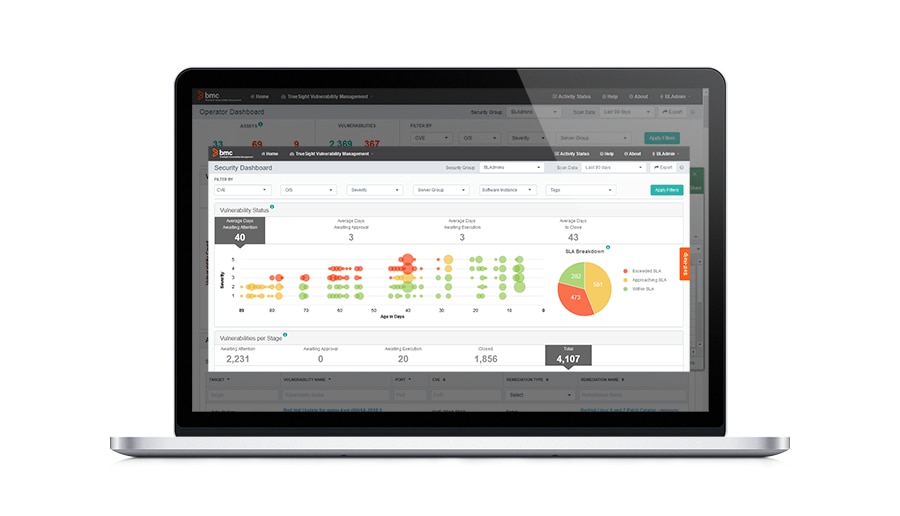

- Appréhendez le contexte des vulnérabilités au niveau de l’entreprise afin de pouvoir spécifier les délais, les vulnérabilités et les serveurs pour l’application des correctifs en fonction de la priorité et des contrats de niveau de service en matière de correction

- Consultez l'état des travaux en cours, afin de pouvoir vous concentrer sur les vulnérabilités ouvertes sans doublonner les actions

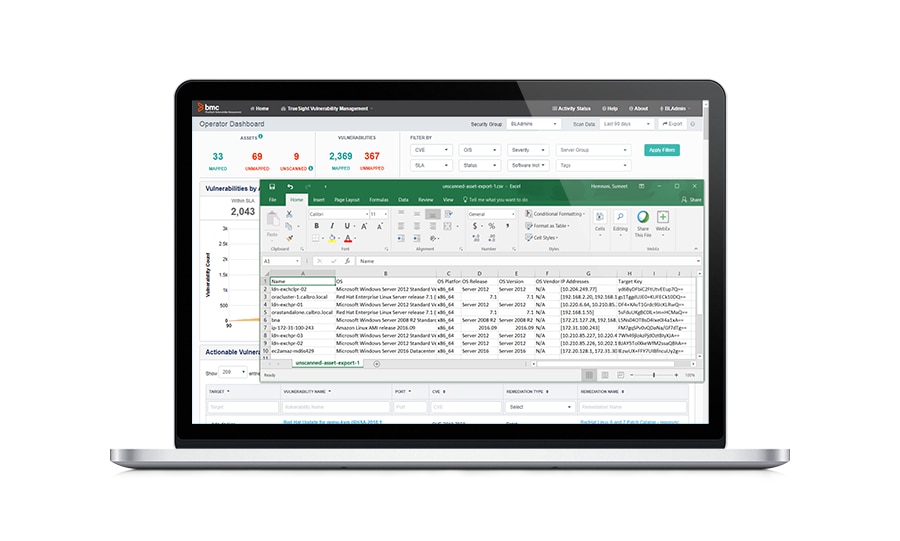

- Éliminez les points d'accès vulnérables inconnus par la prise en compte des angles morts à l’aide de l'intégration avec BMC Helix Discovery

- Gérez l'ensemble de l'entreprise à partir d'un seul outil optimisé par l'intégration à des produits de gestion de systèmes tels que TrueSight Automation for Servers, TrueSight Automation for Networks et Microsoft SCCM